El correo electrónico sigue siendo una herramienta fundamental para la comunicación y promoción empresarial. Sin embargo, para asegurar que sus campañas de email marketing sean efectivas, es crucial tener en cuenta la calidad y la fiabilidad de la entrega de sus correos electrónicos. Aquí es donde entra en juego el concepto de "servidor de retransmisión de correo electrónico", o simplemente "relay". En Seoxan, entendemos la importancia de este servicio y estamos orgullosos de ofrecer una solución de relay que se integra perfectamente en cualquier dominio, asegurando la protección y eficacia tanto de correos entrantes como salientes.

¿Qué es un servidor de retransmisión de correo electrónico?

Un servidor de relay actúa como un intermediario eficiente entre su servidor de correo y los servidores de los destinatarios. Al utilizar un servicio de relay, se mejora la entregabilidad de sus correos, asegurando que lleguen a su destino previsto y no terminen en carpetas de spam.

Beneficios del servicio de relay de SeoXan

-

Mejora de la Entregabilidad: Nuestro servicio de relay está diseñado para aumentar significativamente las tasas de entrega de correos electrónicos, lo que es esencial para campañas de marketing exitosas.

-

Protección contra Spam: Al filtrar tanto correos entrantes como salientes, nuestro sistema garantiza que su comunicación sea segura y confiable.

-

Fácil Integración: Seoxan ofrece un servicio de relay que se puede instalar fácilmente en cualquier dominio, brindando una solución accesible y sin complicaciones para empresas de todos los tamaños.

-

Escalabilidad y Eficiencia: Con nuestro servicio, puede enviar grandes volúmenes de correos electrónicos sin preocuparse por sobrecargar su propio servidor. Esto es especialmente beneficioso para campañas de marketing por correo electrónico de gran alcance.

- Gestión de Reputación: Mantenemos y protegemos la reputación de su dominio, lo que es crucial para mantener una buena tasa de entrega y evitar listas negras.

¿Por qué elegir el Relay de SeoXan para tu estrategia de Email Marketing?

En Seoxan, no solo ofrecemos un servicio de relay, sino que también aseguramos que sea fácilmente integrable en cualquier dominio. Esto significa que puede instalarlo con facilidad, sin necesidad de conocimientos técnicos avanzados. Además, nuestro sistema protege sus cuentas de correo electrónico tanto de entrada como de salida, asegurando una comunicación segura y eficiente.

El uso de un servicio de relay como el que ofrece Seoxan es esencial para cualquier estrategia de email marketing. Mejora la entregabilidad, protege contra el spam, y mantiene la reputación de su dominio. La facilidad de integración y la protección integral que ofrecemos en Seoxan hacen que nuestro servicio sea una elección excelente para empresas que buscan mejorar su comunicación por correo electrónico y maximizar el éxito de sus campañas de marketing. ¡Asegúrese de que sus mensajes lleguen a su destino con Seoxan!

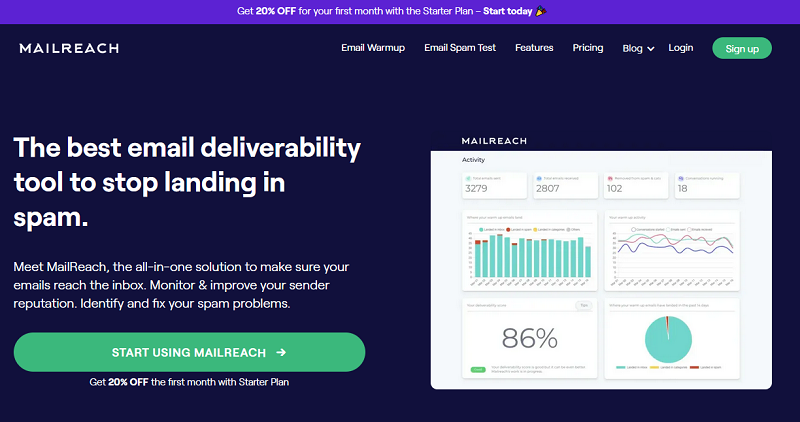

MailReach se presenta como una solución integral para cualquier profesional de marketing digital que busque mejorar la entregabilidad de sus correos electrónicos. Con su enfoque en el calentamiento de correo electrónico y las pruebas de spam, esta herramienta es esencial para asegurar que tus mensajes lleguen a tu audiencia objetivo de manera efectiva y eficiente.

El correo electrónico sigue siendo una herramienta esencial para la comunicación y el marketing. Sin embargo, asegurarse de que tus correos electrónicos lleguen a la bandeja de entrada de tus destinatarios puede ser un desafío. Aquí es donde el "Sender Score" entra en juego. En este artículo, exploraremos en profundidad el concepto de Sender Score, su origen, cómo se utiliza, su importancia para la entregabilidad de correos electrónicos, y la evolución que ha experimentado este software a lo largo de los años.

¿Qué es el Sender Score?

El Sender Score es una métrica que evalúa la reputación de un remitente de correo electrónico. Operado por Validity Inc., tras adquirir Return Path, este sistema puntúa a los remitentes en una escala de 0 a 100. Un puntaje más alto indica una mayor probabilidad de que los correos electrónicos sean entregados correctamente, mientras que un puntaje bajo podría significar que los mensajes terminen en la carpeta de spam.

Orígenes del Sender Score

El concepto de Sender Score surgió de la necesidad de combatir el creciente problema del spam y mejorar la eficacia del correo electrónico como herramienta de marketing. En los primeros días del email marketing, los remitentes a menudo encontraban que sus correos electrónicos eran erróneamente marcados como spam, lo que afectaba negativamente sus campañas. Return Path, reconocido por sus soluciones en inteligencia de datos y email analytics, desarrolló el Sender Score como una forma de cuantificar la reputación de un remitente de email.

Uso del Sender Score

Para utilizar el Sender Score, los remitentes deben primero verificar su dirección IP de envío en el sitio web de Sender Score. Una vez verificado, el sistema proporciona una puntuación basada en factores como el volumen de email, quejas de spam, tasas de rebote, y otros elementos relevantes. Esta información ayuda a los remitentes a ajustar sus estrategias de email marketing para mejorar la entregabilidad.

Importancia para la Entregabilidad de Emails

La entregabilidad de los emails es crucial para el éxito de cualquier campaña de marketing por correo electrónico. Un buen Sender Score asegura a los proveedores de servicios de correo electrónico que los mensajes proceden de una fuente confiable, aumentando así las posibilidades de que lleguen a la bandeja de entrada. Un score bajo puede llevar a filtros de spam más estrictos, reduciendo significativamente la visibilidad y efectividad de tus emails.

Historia y Evolución del Sender Score

Desde su introducción, el Sender Score ha evolucionado considerablemente. Inicialmente, se centraba principalmente en el volumen de correo electrónico y las tasas de quejas. Sin embargo, con el tiempo, el algoritmo se ha refinado para incluir factores más sofisticados como la autenticación de email, las prácticas de envío y la interacción del usuario con los emails. Este desarrollo refleja un cambio en el panorama

del email marketing, donde la calidad y la relevancia del contenido se han vuelto tan importantes como la cantidad.

La evolución del Sender Score también se ha visto influenciada por los cambios en la tecnología y las políticas de los principales proveedores de servicios de correo electrónico. Con el aumento de la inteligencia artificial y los sistemas de aprendizaje automático, la capacidad de evaluar la reputación de un remitente se ha vuelto más precisa y dinámica.

Sender Score es una herramienta invaluable para cualquier profesional de marketing por correo electrónico. Proporciona una visión clara de cómo los proveedores de servicios de correo electrónico ven tus campañas de email, permitiéndote hacer ajustes necesarios para mejorar la entregabilidad. En un mundo donde la bandeja de entrada se ha vuelto cada vez más competitiva, mantener un buen Sender Score es esencial para asegurar que tus mensajes sean vistos por tu audiencia objetivo.

A medida que el panorama del email marketing continúa evolucionando, también lo hace el Sender Score. Mantenerse al tanto de estas tendencias y adaptar tus estrategias de correo electrónico en consecuencia no solo mejorará tu reputación como remitente, sino que también asegurará el éxito continuo de tus campañas de email marketing.