BLOG SEOXAN

Mantente al dia sobre las últimas tendencias en marketing digital y seguridad informática

Categorias

Últimas entradas en el blog

La integración de la IA en nuestra sociedad

Fecha: 2026-01-13 20:34:09Autor: Alex Rubio

La inteligencia artificial no viene a ayudarte, viene a cambiarlo todo

Durante los últimos años nos hemos acostumbrado a que cada nueva tecnología venga acompañada de grandes promesas y resultados discretos. El metaverso iba a cambiar la forma en que vivimos, las criptomonedas iban a sustituir el dinero y la web3 iba a descentralizarlo todo. Mucho ruido, muchas presentaciones espectaculares… y una realidad bastante más modesta.

Por eso no es extraño que, cuando se habla de inteligencia artificial, una parte de la sociedad reaccione con escepticismo. Otro hype más. Otro “ya veremos”. El problema es que esta vez el escepticismo no es prudencia, es negación.

La inteligencia artificial no es una mejora tecnológica. No es una herramienta más potente ni un software más rápido. Es un cambio cultural profundo que redefine qué significa trabajar, crear, decidir y, en última instancia, qué significa ser humano en una sociedad productiva.

La historia de una pequeña ventaja

Si algo nos enseña la historia es que el mundo no lo dominan los más fuertes, sino los un poco más inteligentes. La diferencia entre un ser humano y un gorila no es física. Es cognitiva. Ese pequeño margen fue suficiente para construir civilizaciones, estados, empresas y mercados globales.

Durante siglos, esa ventaja fue exclusivamente humana. Hoy ya no lo es.

La inteligencia artificial introduce una nueva forma de inteligencia que no duerme, no se cansa, no se distrae y aprende a una velocidad que no tiene precedentes. Y, para incomodidad de muchos, empieza a demostrar que también puede crear, imaginar y resolver problemas mejor que la media de las personas.

No es una exageración ni una provocación intelectual. Estudios académicos concluyen que, de media, los sistemas de inteligencia artificial muestran niveles de creatividad superiores a los humanos. Algo que obliga a replantearse muchas certezas profesionales que dábamos por sentadas.

Cuando la inteligencia decide quién gana y quién explica

En el mundo empresarial existe una constante incómoda: las empresas más inteligentes ganan. No necesariamente las más grandes ni las más antiguas. Las que toman mejores decisiones usando mejor la información disponible.

La inteligencia artificial no crea esta dinámica, pero la amplifica hasta extremos difíciles de asumir. Empresas que la adopten bien competirán contra otras que, simplemente, no entenderán por qué están perdiendo clientes, margen y relevancia.

No será una competencia justa. Será una diferencia estructural. Una ventaja tan grande que ya no se podrá compensar con horas extra, talento individual o discursos motivacionales.

El error de tratar la IA como un producto

Uno de los grandes malentendidos actuales es considerar la inteligencia artificial como un producto. Algo que se compra, se prueba y, si no convence, se descarta.

La inteligencia artificial es infraestructura. Como la electricidad o Internet. Nadie se pregunta de dónde viene la electricidad cuando enciende el ordenador. Simplemente asume que está ahí y construye sobre ella.

Eso mismo ocurrirá con la IA. Estará integrada en todos los procesos, aunque no la veamos. No será una aplicación concreta, sino el tejido invisible que conecta decisiones, datos, procesos y personas.

Las interfaces conversacionales que hoy nos parecen curiosas están evolucionando hacia algo muy parecido a un sistema operativo desde el que se trabajará, se analizará información y se tomarán decisiones. No será una app más: será el lugar desde el que todo ocurre.

De usar tecnología a delegar en ella

Durante décadas hemos utilizado máquinas como herramientas. Les decíamos exactamente qué hacer y cómo hacerlo. Hoy empieza algo radicalmente distinto: les decimos qué queremos y dejamos que resuelvan el cómo.

Este cambio puede parecer sutil, pero no lo es. Pasamos del uso al encargo, de la ejecución a la delegación. La relación con la tecnología se vuelve conversacional, casi humana.

Esto ya tiene consecuencias visibles. En atención al cliente, soporte técnico o ventas existen sistemas donde es imposible distinguir si se está hablando con una persona o con una máquina. Y ese simple hecho, por sí solo, ya redefine nuestra relación con el mundo digital.

La velocidad como factor decisivo

Más allá de sus capacidades actuales, lo verdaderamente inquietante de la inteligencia artificial es la velocidad a la que mejora. En programación, por ejemplo, ha pasado de ser poco fiable a resolver la mayoría de problemas reales en poco más de un año.

La discusión sobre si hoy acierta el 70% o el 80% es secundaria. Lo relevante es la tendencia: una mejora exponencial que no da margen de adaptación a estructuras lentas.

Muchas profesiones no desaparecerán de golpe, pero sí verán cómo una sola persona con IA puede hacer el trabajo que antes requería equipos enteros.

Cuando el humano empieza a ser el cuello de botella

En medicina, el debate se vuelve aún más incómodo. La inteligencia artificial no solo ayuda a los médicos a diagnosticar mejor; en algunos casos, diagnostica mejor por sí sola.

Sistemas capaces de detectar enfermedades graves con una precisión muy superior a la humana plantean una pregunta que preferimos evitar: ¿qué hacemos cuando la mejor decisión es apartarnos?

No es una cuestión filosófica ni ética en abstracto. Es una cuestión de resultados. Y en ámbitos críticos, los resultados pesan más que el orgullo profesional.

AlphaFold y la ciencia sin freno

El caso de AlphaFold ilustra mejor que ningún otro la magnitud del cambio. Lo que antes requería años de investigación y tenía altas probabilidades de fracasar ahora se resuelve en horas con tasas de éxito muy superiores.

En apenas cuatro años se han predicho todas las proteínas conocidas por el ser humano. Un trabajo que, con métodos tradicionales, habría llevado más tiempo del que existe el universo.

Esto no es eficiencia. Es acelerar la ciencia hasta un punto que rompe cualquier referencia histórica.

Cuando la IA se convierte en asunto de Estado

Que los gobiernos traten la inteligencia artificial como un asunto de seguridad nacional no es casualidad. Tampoco es alarmismo.

Las inversiones que se están realizando no tienen precedentes en la historia tecnológica reciente. No se basan en promesas futuras, sino en ingresos reales, ventajas estratégicas y control de poder económico y político.

Ignorar este contexto es no entender la dimensión real del cambio.

Productividad personal y ventaja desigual

Las asistencias personales de inteligencia artificial redefinirán la productividad individual. Analizarán correos, reuniones, documentos y bases de datos para proponer acciones concretas y decisiones informadas.

Quien no use estas herramientas no será más humano ni más ético. Será menos competitivo. Y en el mercado, la competitividad no es una opinión.

Deepfakes y el fin de la confianza automática

El lado oscuro del avance es evidente. Con pocos segundos de voz y una imagen se puede clonar a cualquier persona. Los detectores no funcionan de forma fiable. La realidad deja de ser una prueba suficiente.

Paradójicamente, la única defensa eficaz vuelve a ser analógica: palabras clave, preguntas personales y desconfianza razonable. Avanzamos tecnológicamente mientras recuperamos mecanismos básicos de verificación.

Productividad, empleo y decisiones incómodas

La inteligencia artificial aumenta la productividad de forma brutal y rápida. En semanas, no en años. Esto obliga a tomar decisiones difíciles.

Si una persona puede hacer el trabajo de tres, la empresa tiene dos opciones: crecer o recortar. Las empresas que usen la IA para expandirse ganarán cuota. Las que se limiten a reducir costes probablemente desaparecerán igualmente, solo que más tarde.

El fin de los techos mentales

Quizá el cambio más profundo no sea económico, sino mental. La inteligencia artificial elimina los techos. Ya no elegimos entre lo que existe; creamos lo que imaginamos.

Las nuevas generaciones crecerán sin asumir límites técnicos como algo natural. Y los adultos que no se adapten seguirán explicando por qué antes “esto no se podía hacer”.

Una ventana que se cierra rápido

El coche tardó décadas en imponerse. El smartphone, pocos años. La inteligencia artificial generativa va aún más rápido.

En muy poco tiempo dejará de ser una ventaja competitiva para convertirse en un requisito básico de supervivencia social y empresarial.

La pregunta no es si vamos a usar inteligencia artificial. La pregunta es si cuando decidamos hacerlo, todavía quedará margen para decidir algo.

El futuro no avisa. Simplemente llega.

Filtración de datos en Endesa: qué ha ocurrido y qué debes hacer 13/01/2026

Fecha: 2026-01-13 07:00:44Autor: Alex Rubio

Filtración de datos en Endesa: información importante para consumidores en España

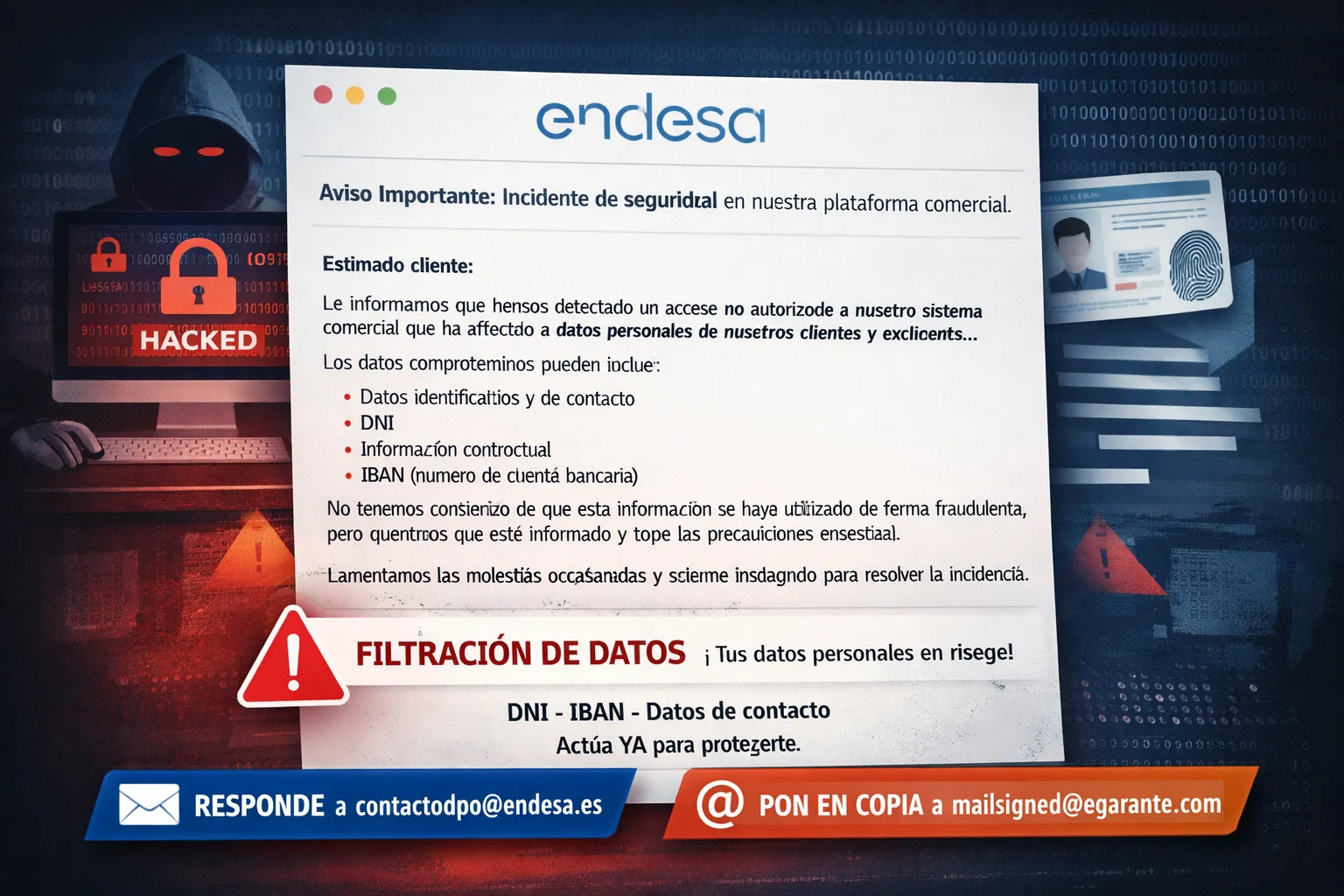

En los últimos días, Endesa ha comunicado a clientes y exclientes la existencia de un incidente de seguridad que ha permitido el acceso no autorizado a datos personales almacenados en su plataforma comercial.

No se trata de un simple aviso informativo. Según la propia comunicación, podrían haberse visto comprometidos datos sensibles como el DNI, información contractual y, potencialmente, datos bancarios (IBAN).

Correo recibido por parte de Endesa

A continuación puede verse el correo oficial enviado por Endesa informando de la filtración de datos:

Este correo se ha enviado tanto a clientes actuales como a exclientes. Es importante entender que, aunque ya no se mantenga relación contractual con la comercializadora, las datos personales siguen siendo los mismos y el riesgo persiste.

¿Qué tipo de datos podrían haberse visto afectados?

- Datos identificativos básicos

- Datos de contacto

- DNI

- Datos del contrato energético

- Posiblemente datos bancarios (IBAN)

Endesa indica que no tiene constancia de un uso fraudulento de estos datos, pero eso no equivale a una garantía. Significa únicamente que, a día de hoy, no pueden confirmarlo.

Por qué debes actuar aunque ya no seas cliente

El DNI no caduca. El IBAN suele mantenerse durante años. Las bases de datos históricas también están protegidas por el Reglamento General de Protección de Datos (RGPD).

Haber cambiado de comercializadora no elimina el riesgo si tus datos siguen almacenados y ahora han podido quedar expuestos.

Qué recomendamos hacer como consumidor

1. Responder por escrito y ejercer tus derechos RGPD

Es fundamental responder al correo de Endesa y solicitar información clara y concreta sobre qué datos tuyos (personales y/o empresariales) se han visto afectados.

Correo del Delegado de Protección de Datos de Endesa:

contactodpo@endesa.es

2. Poner en copia a eGarante para dejar constancia

En muchos procesos de contratación energética se utilizan terceros para la verificación de identidad. Para evitar que ninguna parte pueda alegar que no recibió comunicación, recomendamos poner en copia (CC) a eGarante.

Correo de eGarante:

mailsigned@egarante.com

El objetivo no es iniciar un conflicto, sino dejar constancia probatoria de que has ejercido tus derechos.

3. Utilizar siempre tu propio correo de contacto

Es importante que la comunicación quede registrada desde un correo identificable y que conserves copia del mensaje enviado.

Nuestro correo de contacto:

[INDICA AQUÍ TU EMAIL, por ejemplo: info@tudominio.es]

Email modelo para copiar y pegar

Puedes utilizar el siguiente texto como modelo de respuesta. Está pensado para ser copiado y pegado directamente en tu gestor de correo:

Asunto: Ejercicio de derechos RGPD – Incidente de seguridad Endesa Buenos días, Me dirijo a ustedes en relación con la comunicación recibida sobre el incidente de seguridad que ha afectado a la plataforma comercial de Endesa Energía. Aunque actualmente no mantengo una relación contractual vigente con Endesa Energía, he sido cliente en el pasado tanto a título personal como, en su caso, a través de empresas vinculadas, por lo que solicito información clara y detallada al respecto. En ejercicio de mis derechos conforme al Reglamento (UE) 2016/679 (RGPD), solicito expresamente: – Confirmación de qué datos personales concretos míos se han visto afectados por el incidente. – Confirmación de si se han visto afectadas datos correspondientes a empresas con las que he estado vinculado, indicando en su caso cuáles y qué información concreta. – Indicación de si dichas datos han sido efectivamente exfiltrados o únicamente accesibles. – Base legal y plazo de conservación de mis datos personales y, en su caso, de los asociados a dichas empresas. – Medidas adoptadas para mitigar los riesgos derivados de este incidente. Quedo a la espera de su respuesta dentro de los plazos legalmente establecidos. Atentamente, [Tu nombre] [Tu email]

Por qué este paso es importante

Si en los próximos meses se produjera cualquier intento de suplantación de identidad, cargos bancarios sospechosos o comunicaciones fraudulentas utilizando datos reales, haber dejado constancia previa por escrito es clave para:

- Reclamar responsabilidades

- Solicitar una posible indemnización

- Acudir a la Agencia Española de Protección de Datos

Commodore 64 Ultimate.... flipante!

Fecha: 2026-01-09 21:13:18Autor: Alex Rubio

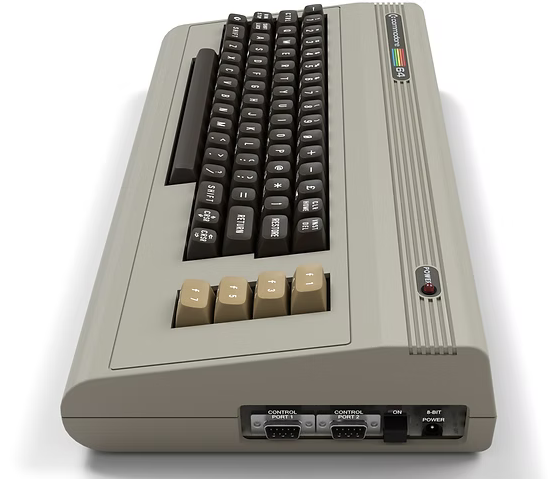

El Commodore 64 Ultimate es el producto retro más asombroso que he analizado en mi vida. Yo esperaba algo bastante más simple: una reinterpretación moderna del ordenador personal más vendido de todos los tiempos. En mi cabeza era básicamente un C64 Mini o un C64 Maxi vitaminado, con una selección de juegos y software integrados y accesibles desde un menú bonito y cerrado. Y sinceramente, me habría parecido perfectamente aceptable un C64 moderno que se conectara a pantallas y televisores 4K actuales y me permitiera vivir el ecosistema C64 en una pantalla grande, sin más pretensiones.

Y eso lo hace. Y lo hace extremadamente bien.

Pero además hace mucho más. Muchísimo más de lo que jamás habría imaginado. Y lo mejor de todo: todo lo hace sorprendentemente bien. Desde el diseño clavado del embalaje hasta la perfección absoluta del teclado en todos los sentidos, el Commodore 64 Ultimate es exactamente el tipo de reinterpretación moderna de hardware retro a la que cualquier proyecto futuro en este sector debería aspirar.

No lo harán, pero deberían.

El embalaje del Commodore 64 Ultimate se parece claramente al del original, aunque no es idéntico en dimensiones. La caja del C64 original era un poco más alta y un poco menos ancha, pero por lo demás esta versión moderna transmite exactamente la misma sensación desde el primer momento. Es una combinación excelente de lo viejo y lo nuevo: enumera claramente las capacidades modernas del dispositivo mientras utiliza imágenes de gente usando el original en monitores CRT. Nostalgia bien ejecutada, no postureo barato.

En el propio texto impreso en la caja, el Commodore 64 Ultimate se posiciona como un antídoto frente a la experiencia informática moderna. Y oye, compro eso al cien por cien. Como alguien que usa internet desde antes de que Netscape existiera, muchas veces recuerdo con cierta melancolía lo simple que era todo cuando un ordenador era una herramienta para crear cosas, no un dispositivo diseñado para servirte anuncios y exprimir tu atención.

Para los que no nacisteis antes de 1980: el Commodore 64 original no solo fue el ordenador de 8 bits más exitoso de los años 80. Fue el ordenador personal más vendido de todos los tiempos. Muchísimos miembros de la Generación X crecieron con el C64 como su primer ordenador, y si no tenían uno —como fue mi caso— conocían a alguien que sí. Se lanzó en 1982 por 595 dólares, lo que hoy equivaldría a una cantidad obscena de dinero. Aun así, en apenas un año la competencia ya había reducido el precio a la mitad. En el catálogo navideño de Sears de 1984 aparecía por 229,99 dólares, mientras que el Coleco Adam, unas páginas más adelante, costaba 700. El C64 era asequible, estaba bien soportado, servía tanto para aplicaciones de negocio y productividad como para…

…tener una biblioteca de juegos enorme. Podías cargar software desde disquetes de 5,25 pulgadas, cintas de casete o cartuchos. Era versátil, compacto, ridículamente asequible y estaba disponible en todas partes. Además, tenía un chip de sonido personalizado que permitía que el C64 literalmente “cantara”, dándole una ventaja brutal. Ese sonido es tan icónico que artistas modernos de chiptune como 8-Bit Weapon siguen usándolo hoy.

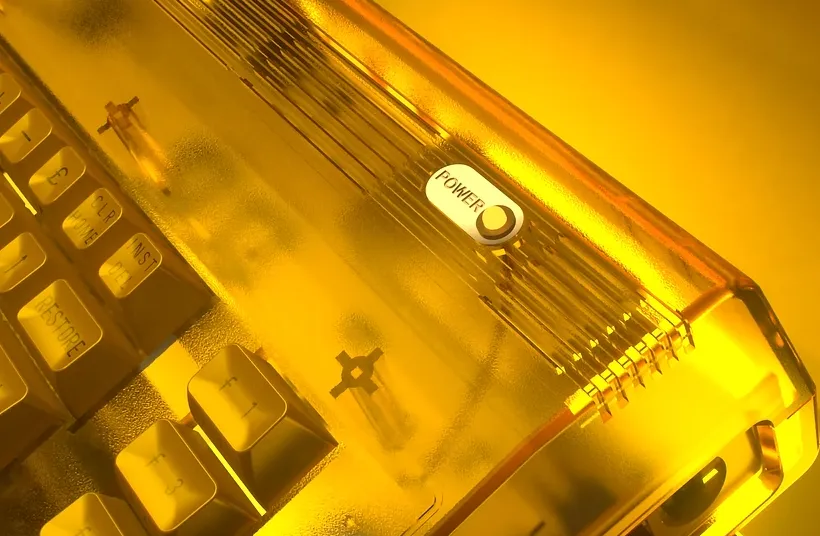

Dentro de la caja viene el propio Commodore 64 Ultimate, que está disponible en tres versiones distintas: el clásico beige, un modelo totalmente transparente con iluminación LED y una edición especial translúcida dorada reservada exclusivamente para quienes apoyaron el proyecto desde el principio.

Entraré en el diseño más adelante, pero nada más abrir la caja me golpeó una idea muy clara: esto está clavado. Tengo un C64 original, y la única forma de distinguirlos es que el mío es viejo y está sucio. Además, no hay una, sino dos hojas pequeñas de pegatinas de vinilo de doble cara con la marca Commodore. Y no, no son pegatinas cutres de papel barato: son de calidad, bien hechas, y otro pequeño detalle que suma puntos a la experiencia.

Hay pegatinas del logo, del clásico prompt READY, una diminuta del reproductor de cintas, otra de la disquetera, y más. Son geniales. Voy a pegarlas por todas partes, sin ningún tipo de remordimiento.

También incluye un adaptador de corriente de plástico transparente con enchufes intercambiables según la región y un cable HDMI de 2,5 metros dentro de una bolsa con la marca Commodore. Curiosamente, el cable en sí no está serigrafiado, que es quizá el único punto en el que puedo decir: “jo, ojalá esto fuera un poco diferente”. El cable soporta Ethernet sobre HDMI —por razones que no termino de entender— y resolución 4K.

Debajo de todo eso, envuelto con mimo en plástico de burbujas, está probablemente mi elemento favorito de toda la caja: un manual de instrucciones encuadernado en espiral, como el original. Y no, no es una guía rápida inflada artificialmente. Es un manual real, de casi 250 páginas, algo que sencillamente ya no existe hoy en día. Y no es solo apariencia: el paralelismo entre el manual antiguo y el nuevo es profundo.

Sí, hay una guía de inicio rápido, pero el manual va mucho más allá. Te enseña a usar el Commodore 64 Ultimate exactamente como el manual original te enseñaba a usar el C64. Incluye una sección dedicada a BASIC, el lenguaje de programación con el que muchos empezamos, y también BASIC Avanzado. Este detalle es, probablemente, lo que más me gusta del C64 Ultimate: es una versión moderna de un hardware antiguo en el que me encanta programar en BASIC.

Para quien no esté familiarizado con el lenguaje, BASIC existe para facilitar la programación a principiantes. De hecho, es un acrónimo de Beginners All Purpose Symbolic Instruction Code. Hoy nadie lo usa para nada “serio”, y cualquiera te dirá que empieces con Python. Pues no: están equivocados. BASIC es un lugar perfecto para empezar.

Una de las grandes ventajas de tener un hardware idéntico al Commodore 64 original es que todas esas revistas y libros antiguos llenos de código BASIC siguen funcionando exactamente igual. Sí, esos programas que la gente copiaba línea por línea desde revistas. Puedo confirmar que eso se hacía de verdad. Y con el C64 Ultimate puedes usar esos mismos programas, o copiarlos y pegarlos vía USB. Yo considero eso hacer trampa… pero tampoco me siento mal por hacerlo.

No me he metido todavía a fondo en programar el C64 Ultimate, así que no puedo asegurar al 100 % que no exista alguna línea de código incompatible. Pero con lo poco que sé sobre FPGA, no creo que eso sea un problema real. Esa es la gracia del FPGA frente a la emulación por software: el hardware se comporta exactamente como el original. Quizá alguien programando en ensamblador encuentre alguna rareza, pero yo no. Vamos a escribir BASIC:

10 PRINT "HELLO"

20 PRINT

30 GOTO 10

RUN

El hecho de que el manual enseñe BASIC, BASIC Avanzado, manipulación de sprites y sonido lo convierte en un recurso brutal. Así es como eran los ordenadores antes: no los comprabas solo para consumir contenido, los comprabas para crear cosas, hacer hojas de cálculo básicas, jugar y experimentar. Y lo mejor es que los fundamentos que aprendes aquí sirven luego para JavaScript, C#, o casi cualquier otro lenguaje moderno.

Quizá lo que más me sorprendió del Commodore 64 Ultimate fue su compatibilidad con los periféricos originales. La unidad de casete y la mítica disquetera 1541 funcionan. No tengo la unidad de cinta, y aunque tengo la disquetera, no tengo disquetes funcionales para probarla, así que ahí no puedo opinar todavía.

Lo que sí puedo decir es que el C64 Ultimate funciona con monitores CRT clásicos, y eso es pura felicidad. Sí, usarlo en un monitor moderno es más cómodo. Pero no es más divertido. En un CRT es infinitamente mejor. Por suerte, tengo varios monitores compatibles, incluido un Commodore CM141 original. La configuración venía en PAL por defecto, tuve que cambiarla, y cuando lo hice… magia pura.

No tengo el cable correcto para el CM141, pero sí uno que me permitió conectarlo a un viejo Magnavox con fósforo verde. Y sinceramente, cero quejas. Ojalá más hardware retro moderno incluyera salida de vídeo analógica. Será una minoría la que lo quiera, pero aquí encaja perfectamente.

La Commodore moderna vende los cables adecuados en su web, así que probablemente los compre para seguir escribiendo BASIC frente al brillo cálido de un CRT de 13 pulgadas.

En cuanto a conectividad, el C64 Ultimate no tiene el puerto de usuario original para módems antiguos, pero incorpora Wi-Fi y Ethernet. Ambos. Y sinceramente, mejor así. Los módems de 1200 baudios son divertidos durante un minuto. Después, desesperantes. Además, el sistema incluye emulación de módem si alguien quiere esa experiencia.

El Wi-Fi me dio algún problema inicial: no conectaba hasta que lo enchufé por cable, y luego ya funcionó sin problemas. No sé si fue casualidad o un bug, pero hubo un pequeño momento de decepción.

No tengo cartuchos de juegos originales, lo cual es una pena, porque el C64 Ultimate los ejecuta de forma nativa desde el puerto de expansión. Aun así, puede ejecutar ROMs legales sin problema.

A primera vista, el Commodore 64 Ultimate es indistinguible del original. Todo se ve y se siente igual. El color, el teclado, el logo, el LED rojo de encendido… perfecto.

El teclado merece mención aparte: es una reproducción absoluta del original. El recorrido, el sonido, la textura… todo. Es fantástico. De hecho, estoy convencido de que mi amor por los teclados mecánicos modernos nace aquí.

Eso sí, mantener la fidelidad implica reaprender la disposición de teclas. No es un defecto, es una consecuencia. ¿Dónde están las comillas? En el 2. Claro. Si creciste con esto, tu memoria muscular volverá. Si no, prepárate para buscar teclas como en 1983. Y sinceramente, no lo cambiaría.

Un cambio claramente positivo es la fuente de alimentación. La original era un ladrillo peligroso que tarde o temprano acababa friendo el equipo. La nueva es compacta, transparente y no ocupa media mesa.

El botón multifunción sirve para encender, apagar y acceder al menú de configuración, aunque es algo pequeño y requiere mantenerlo pulsado cuatro segundos para apagar. No me encanta. Más de una vez pensé que lo había pulsado bien… y no.

Me habría gustado un interruptor de encendido clásico y un botón separado para configuración. Pero bueno.

Siguiendo con la mezcla retro-moderna, incluye una memoria USB con forma de cinta de casete, con su caja. Se conecta por USB y se accede mediante un sistema de archivos jerárquico de la vieja escuela. Y sí: amo los sistemas de archivos jerárquicos.

El contenido de la USB es enorme. Abrumador incluso. Hay demos, juegos, utilidades… y un detalle que no hacía falta pero suma muchísimo: cuando cargas programas, el sistema reproduce sonidos de disquetera. Zumbidos, clics, pitidos. Es maravilloso. De niño, sentía que el ordenador pensaba. Aquí esa sensación vuelve.

Las demos incluidas no son las típicas. La escena demo actual es una sombra de lo que fue, pero aquí hay auténticas joyas, como Bad Apple 64 o la demo navideña del C64. También hay una gran selección de juegos y, quizá lo más interesante, GEOS, una interfaz gráfica diseñada específicamente para el C64.

No voy a dejar Linux por GEOS, obviamente, pero ver una GUI funcionando en hardware original es simplemente fascinante. No tengo un ratón Commodore compatible, lo cual es una pena. Me sorprende que no se pueda usar un ratón USB moderno; habría sido más práctico y no habría roto la experiencia. De hecho, la habría mejorado, porque casi todo el mundo tiene un ratón USB, pero muy pocos tienen uno compatible con Commodore.

Si existe alguna forma de hacerlo, que alguien me lo diga. Me obsesionan las interfaces gráficas, y acabaré comprando un ratón en eBay de todas formas. Especialmente porque incluye todo el software de GEOS. Incluso puedo conectar una impresora Commodore o usar la impresora virtual y guardar los archivos como PNG en la USB para imprimirlos en un ordenador moderno.

Y creedme: voy a hacerlo en cuanto consiga ese ratón compatible. :-)